Обычно под кибератаками понимается или вредоносная программа, или DDos. В зависимости от типа вируса они могут или украсть конфиденциальные данные, или частично парализовать работу компании.

Виды кибератак

Фишинг

Как работает? Когда мошенники направляют письмо якобы от банка, где требуют пароль, логин или личные данные. Потом вы заходите на сайт, вводите логин и пароль, а оказывается, что адрес отличается на одну букву. Полученные данные сохраняются у злоумышленников.

Зачем используют? Фишеров интересует информация, дающая доступ к деньгам или данным, за которые можно получить выкуп. Чаще всего жертвами фишинга становятся банки или коммерческие организации.

Что происходит сейчас? Так как пользователи все больше узнают об опасности, по странным ссылкам они переходят реже. Поэтому мошенники придумали понятие, которое называется фарминг. Они отправляют на ПК вирусы. Пользователь заходит в интернет, вводит название сайта, а вирус переводит его на сайт-подделку.

Есть еще такое понятие как “вишинг”. На телефон поступает звонок якобы от сотрудника банка или другого предприятия. Под разными предлогами он пытается выудить данные банковской карты.

DDos

Как работает? На сервер посылается множество запросов. Допустим, в день он может обработать несколько тысяч заявок. Злоумышленники этим пользуются и посылают десятки тысяч фейковых заявок. В результате замедляется скорость обработки запросов пользователей.

Зачем используют? За остановку DDos злоумышленники требуют деньги. Часто это криптовалюта, так как такой способ сложнее отследить. Защитой от таких атак занимаются специальные организации. Хотя DDos-атак становится все больше, получить деньги за успех получается все реже.

В 2021 году на Яндекс была совершена крупнейшая в рунете DDos-атака, в которой были задействованы тысячи устройств. Но так как с таким видом кибератак научились справляться, пользователи почти не заметили изменений в работе сервисов.

Вредоносные программы

Когда пользователь скачивает “безопасное” ПО, он получает вирус. Опасная программа может похищать данные с ПК и внедряться в сеть. Спектр вирусов в данной области обширный. Есть, к примеру, программы-шантажисты. Они блокируют доступ к файлам, пока не получат выкуп.

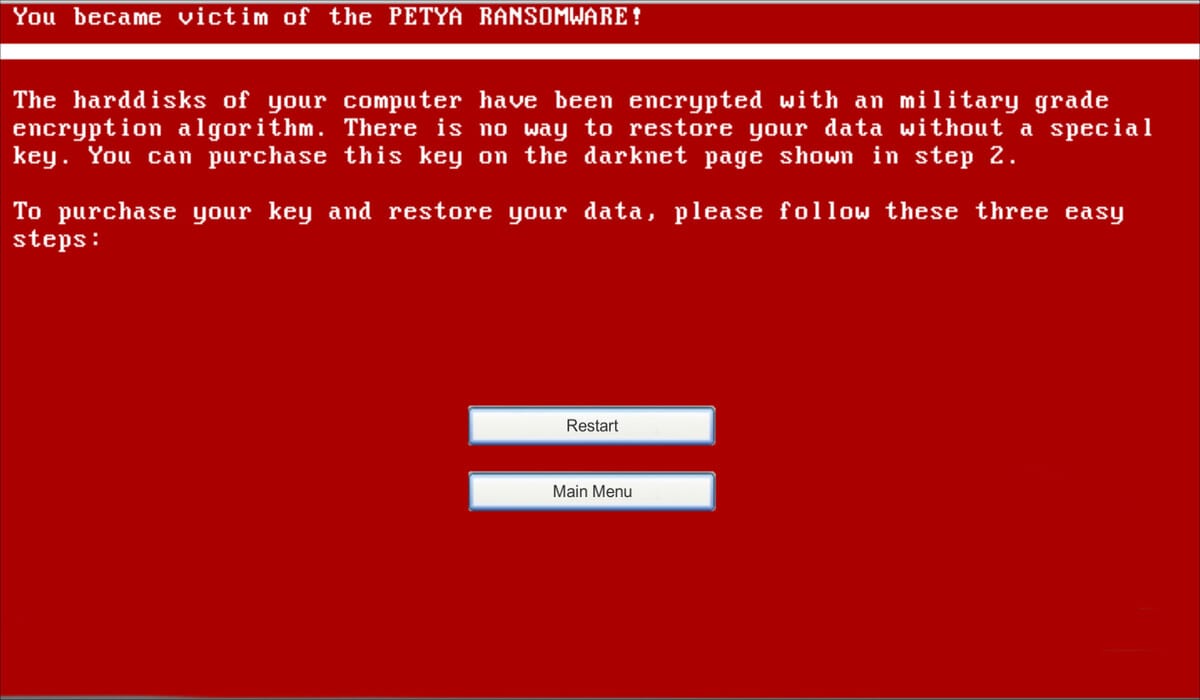

В мире существует около полумиллиарда уникальных вирусных файлов. Так выглядит одна из самых вредоносных программ - вирус Petya.

Рассмотрим самые распространенные типы вирусов:

- Троян. Опасная программа, которая маскируется под безопасную. Чаще всего похищает или уничтожает определенные данные.

- Шпионы. Предпочитают воровать информацию с компьютера.

- Майнеры. Фармят криптовалюту. Особенно активны, если попадают на мощный ПК. Прячутся от пользователей при простых проверках (перестают работать во время открытия диспетчера задач или запуска тяжелых программ).

- Баннеры-блокировщики. Вместо рабочего стола появляется баннер, где написано, что компьютер заблокирован и нужно перевести деньги на какой-то счет. Часто хакеры просто запугивают пользователей. Так, они могут написать, что в случае невыполнения требований данные с ПК будут удалены. Это может быть как ложь, так и правда.

- Бэкдор. Злоумышленник получает удаленный доступ к системе. Он может удалить файлы, получить доступ к конфиденциальным данным и т.д.

- Червь. Вредоносный вирус, распространяющийся на другие компьютеры через сеть.

Также есть вирусы, которые ждут команды от хакера. Попав на ПК, они могут активироваться через полгода, год или в любое другое время.

Кибератакам подвержены как корпорации, так и маленькие компании. Наличие небольшого бизнеса не значит, что какой-то сотрудник не скачает торрент с трояном.

Как кибератаки влияют на общество

Кибератаки приносят не только убытки корпорациям и другим компаниям, они также вредят простым людям. Проблема заключается в том, у хакеров есть обширный инструментарий. Они могут заниматься спамом, майнить крипту или парализовать работу крупной больницы и уничтожить все данные на ПК.

По мнению "Касперского", таргетированные или целенаправленные кибератаки наносят бизнесу наибольший ущерб.

Также иногда конфиденциальную информацию крадут и продают, в результате чего сторонние компании получают данные о пользователях.

Как защититься от кибератак?

Самое важное в защите от кибератак - это профилактика. Не придется решать проблему, если ее не будет. Есть несколько способов, которые могут помочь:

- Установить антивирусное ПО. Обычный защитник Windows не подойдет, так как он не видит многих проблем. Можно просто скачать популярный антивирус. Сейчас популярностью пользуются Kaspersky, Avast, Avira и AVG.

- Не переходите по странным ссылкам и не качайте файлы из источников, которым не доверяете. Особенно это касается торрентов, где может попасться майнер или программа слежения за ПК. Например, скачав и установив файл, можно обнаружить у себя в Google странное расширение, работающее как VPN.

Но если файл скачать нужно, а доверия к сервису нет, поможет сайт VirusTotal. Он анализирует ссылки и файлы на предмет вредоносных программ. Для проверки нужно просто дать ссылку на сайт или файл.

Здесь вы можете посмотреть рейтинг антивирусов.

Проблема кибератак

Нападать дешевле, чем обороняться. Компания может залатать десятки дыр, но если хоть одна останется открытой и злоумышленник ее обнаружит - кибератака закончится успешно. Поэтому нужно постоянно проверять сеть на наличие слабостей.

Стоимость усиления защиты и попытки взлома может разниться в десятки раз. А обычных хакеров больше, чем белых. Специалистов по кибербезопасности постоянно не хватает, а чем крупнее компания, тем больше опытных программистов ей нужно.

Фирмы стараются решать эту проблему. Для этого они выискивают дыры путем контролируемых кибератак. Вы сами наверняка слышали, как крупные компании предлагают вознаграждения хакерам, которые обнаружат слабость в системе.

Белые хакеры специализируются на компьютерной безопасности. Они выискивают дыры в системе и латают их.

Что обычно делают, когда произошла кибератака?

Если профилактика не помогла, то план по противодействию выглядит так:

- Мобилизуется команда. Опытные программисты получают запрос на решение проблемы.

- Определяется тип вируса. Нужно понять, из-за какой слабости случилась кибератака.

- Проблему стараются нейтрализовать. Для этого меняют пароли, отключают зараженную сеть от интернета, перенаправляют трафик и т.д.

- Восстановление и ущерб. Придется проверить, что конкретно было повреждено. Сломанное оборудование заменяется, данные восстанавливаются из резервных копий, все ПО переустанавливается.

- Сообщение о кибератаке. На такой случай может быть страховка, покрывающая возможные убытки. Также компании сообщают соответствующим инстанциям о совершенном нападении.

После этого происходит работа над ошибками и очередное латание дыр.

Если кибератака мешает покупать товар или потреблять контент, лучше рассказать о ней клиентам.

Как маленькие компании защищаются от кибератак?

Так как ресурсы ограничены, придется быть особенно осторожным. В первую очередь всю информацию нужно донести сотрудникам.

Вот конкретные шаги, которые помогут справиться с угрозой:

- Обучение. Многие просто не понимают, как в систему может попасть вирус. К примеру, они могут случайно открыть фишинговое письмо. Поэтому для людей, работающих с информацией, составьте небольшой чек-лист по кибербезопасности.

Платный антивирус. За него придется отдать деньги, взамен вы получите усиленную защиту. Антивирус должен своевременно обновляться.

- Делайте резервные копии. Есть специальные программы, помогающие в решении этой проблемы. Но хранилище, в котором находятся данные, должно быть отключено от основной сети.

- Шифрование данных. Злоумышленники могут украсть информацию, но не смогут расшифровать ее без специальных ключей.

- Защита Wi-Fi. В этом поможет стандарт безопасности WPA3, а также сложный предварительный ключ для аутентификации.

- Создание надежных паролей. Есть тактика, которая называется "брутфорс". Это когда программа пытается угадать пароль при помощи перебора. Так злоумышленники взламывают простые пароли.

Для защиты любой код должен включать в себя буквы (строчные и прописные), цифры и различные знаки (@!&).

- Использование сетевого экрана. Это элемент, который фильтрует контент, проходящий через сеть. Может блокировать сайты, запрещать отправлять конфиденциальные письма и т.д. Для стабильной работы нужно регулярно загружать последние обновления для экрана.

- Использование виртуальной частной сети. Сотрудники компании могут безопасно использовать корпоративную сеть. Такой способ особенно хорош для удаленки или командировки. По сути это является VPN-ом, в открытых сетях такой способ не позволяет украсть данные.

- Предотвращение физических краж. Могут украсть оборудование и данные при помощи флешки. Здесь поможет инструктаж, слежка за сотрудниками и трекеры, которые отслеживают местоположения оборудования.

Нельзя забывать и о мобильных телефонах. В защите помогут пароли и приложения, которые обнаруживают вирусы.

Для смартфона тоже нужен антивирус. Если вы не знаете, какой выбрать, просто скачайте Avast.

Самые массовые кибератаки

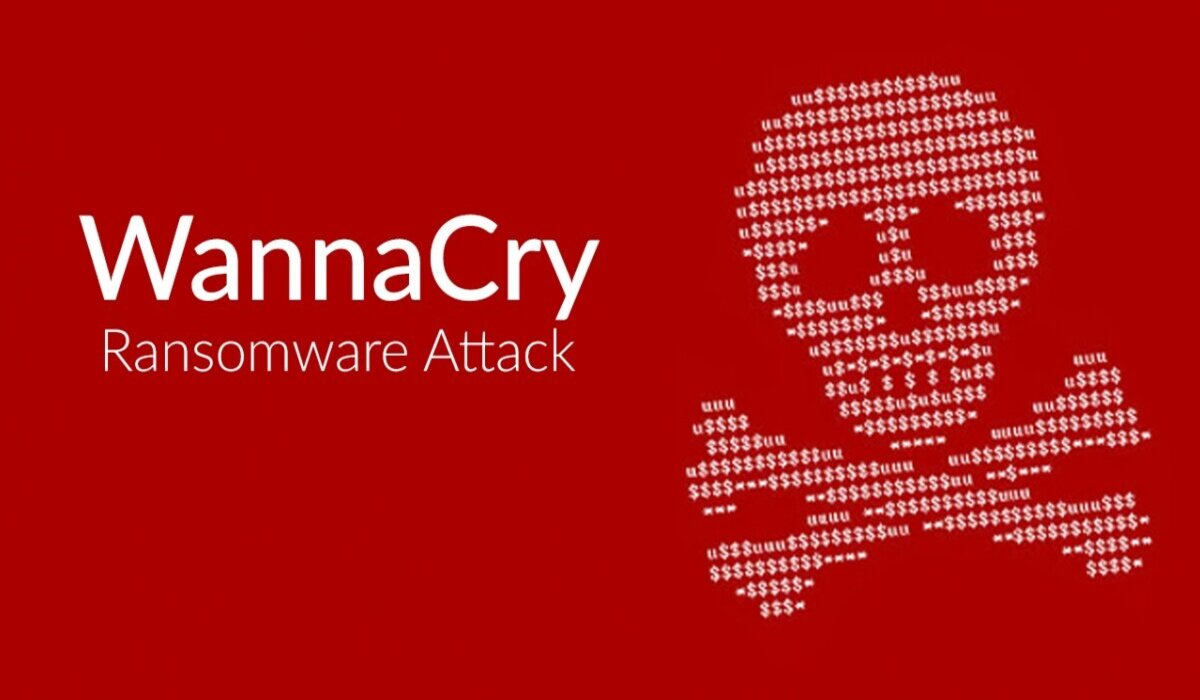

Вирус WannaCry

С 2017 года заразил более 500 тысяч компьютеров, примерная сумма ущерба составляет 1 млрд долларов. WannaCry проникал в систему и шифровал все данные. Потом он требовал деньги за их разблокировку, но после перевода ничего не происходило.

Предположительно это связано с тем, что код был не дописан. Возможно, программу-вымогателя выпустили раньше времени. Решил проблему Маркус Хатчинс. Он заметил, что перед зашифровкой вирус отправляет запрос на несуществующий домен. Маркус зарегистрировал этот домен, после чего WannaCry стал безвреден.

Злоумышленников так и не удалось найти, есть лишь подозрения, касающиеся разных организаций. Пострадали государственные учреждения и различные компании, а в некоторых больницах не получилось выполнить срочные операции.

WannaCry самостоятельно распространялся через локальные и глобальные сети.

Вирус Petya

Действовал так же, как и WannaCry, появился в промежутке с 2016 по 2017 года. Эксперты считают, что вирусов на самом деле было два, так как коды частично не совпадают (второй часто называют New Petya). Когда программа-злоумышленник проникала в ПК, она зашифровывала все данные на жестком диске (в том числе необходимые для загрузки ОС) и требовала выкуп в биткоинах. Но при переводе нужной суммы вся информация с ПК стиралась.

Больше всего от кибератаки пострадала Украина, хотя нападения случались и в других странах. Общий ущерб составил около 10 млрд долларов. Защита WannaCry не спасала от вируса Petya.

Взлом Facebook

В 2020 году случилась утечка данных, касающаяся 250+ миллионов пользователей Facebook. Так как фирма крупная, ее заставили выплатить порядка 5 млрд долларов штрафа. Несмотря на то, что большие компании регулярно обновляют свою защиту, часто это просто не помогает.

Никто не застрахован от того, что его данные украдут из соцсетей или крупных организаций.

Также иногда производится кибератаки на известных личностей. В 2014 году были взломаны ICloud крупных звезд, в результате которых личные фото ушли в сеть. После этого их опубликовали на 4Chan. Среди пострадавших оказались Ким Кардашьян, Дженнифер Лоуренс и другие.

Кибератаки затрагивают не только крупные компании, но и обычных людей. Поэтому мы придумали курс по основам кибербезопасности для детей. Там рассказывается о web-уязвимостях, вирусах и способах защитить свои секреты от мошенников.